渗透测试

渗透测试行话

-

肉鸡

被黑客入侵并被长期驻扎的计算机或服务器。可以随意控制,可以是任意系统的设备,对象可以是企业,个人,政府等等所有单位。

-

抓鸡

利用使用量大的程序的漏洞,使用自动化方式获取肉鸡的行为

-

提取

操作系统低权限的账户将自己提升为管理员权限使用的方法

-

后门

黑客为了对主机进行长期的控制,在机器上种植的一段程序或留下的一个“入口”

-

跳板

使用肉鸡IP来实施攻击其他目标,以便更好的隐藏自己的身份信息

-

旁站入侵

同服务器下的网站入侵,入侵之后可以通过提权目录等手段拿到目标网站的权限

-

同C段入侵

同C段下服务器入侵。如目标IP为

192.168.180.253入侵192.168.180.*的任意一台机器,然后利用一些黑客工具嗅探获取在网络上传输的各种信息。IP地址:AAA.BBB.CCC.DDD

为了区分IP地址的具体哪个部分,将IP地址分为A、B、C、D四个部分,方便表述

-

APT(Advanced Persistent Threat)

高级可持续攻击。是指组织(特别是政府)或者小团体利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式。这种攻击方式有三个特点:极强的隐蔽性、潜伏期长持续性强、目标性强。

-

CVE(Common Vulnerabilities and Exposures)

公共漏洞展示。最初不同安全工具和数据库对同一个漏洞采用各自的命名规则,导致不同安全工具之间交互十分困难;CVE旨在为同一个漏洞提供一个统一而权威的编号以消除命名混乱带来的困难。

-

CVSS(Common Vulnerability Scoring System)

通用漏洞评分系统。旨在给人们提供一种漏洞严重性量化方法,可直接使用评分计器:https://www.first.org/cvss/calculator/3.0

-

CWE(Common Weakness Enumeration)

通用缺陷列表。CVE是对具体漏洞的编号,不同漏洞他们所属的漏洞类型可能是一样的,比如都是缓冲区溢出。CWE正是对漏洞类型的编号,旨在按类型向用户介绍安全缺陷,并提供该缺陷类型的处理方法。漏洞分类最出名的大概是OWASP Top 10,但owasp首先是针对Web的然后是Top10所以它并不全,CWE是更加全面细致的划分。

-

Web指纹

WEB应用指纹。

-

Web容器

Apache、Nginx、IIS、Tomcat、Weblogic

-

Web服务器语言

PHP、Java、.NET、NodeJS

-

Web后端框架

Thinkphp、Struts2

-

Web应用

WordPress、CMS

-

Web前端框架

Vue、Angularjs、React、Highcharts

-

Web前端语言

Javascript、less 等

-

Web运营商

移动、联通、电信 等

-

第三方服务

Youtube等

-

CDN运营商

阿里云、电信

-

渗透测试流程

1 | st=>start: Start |

子域名收集

子域名收集方式

搜索引擎

- 站长之家子域名查

子域名爆破

- Github子域名爆破工具

如何解决泛解析的问题?

域名泛解析是对抗子域名收集的一个方法。

泛解析这个问题的解决方法很简单, 向DNS请求 * 记录,然后把枚举子域名回来的记录和*的记录比对,如果相同则直接排除。

DNS包的解析:https://www.davex.pw/2016/07/01/How-To-Fuzz-Sub-Domain/

查找真实IP地址

-

ping主域

如果是www开头的域名存在CDN,可以把www.去掉再ping,可能得到真实IP

-

通过网站证书寻找真实IP地址

此方法适用于

https站点。- 获取网站证书的序列号(不挂代理)

- 转换成十进制。在线工具:

https://tool.lu/hexconvert/ - fofa内搜索

cert="xxx"

- 转换成十进制。在线工具:

- 也可以直接访问接口:

https://censys.io/ipv4?q=github.com

- 获取网站证书的序列号(不挂代理)

-

DNS历史解析记录

查询域名的历史解析记录,可能会找到网站使用CDN前的解析记录,从而获取真实ip

1

2

3

4

5

6- iphistory:https://viewdns.info/iphistory/

- DNS查询:https://dnsdb.io/zh-cn/

- 微步在线:https://x.threatbook.cn/

- 域名查询:https://site.ip138.com

- DNS历史查询:https://securitytrails.com/

- Netcraft:https://sitereport.netcraft.com/?url=github.com -

查找子域名

很多时候,一些重要的站点会做CDN,而一些子域名站点并没有加入CDN,而且跟主站在同一个C段内,这时候,就可以通过查找子域名来查找网站的真实IP。

1

2

3- 搜索引擎查询:如Google、baidu、Bing等传统搜索引擎,site:baidu.com inurl:baidu.com,搜target.com|公司名字。

- 一些在线查询工具

- 子域名爆破工具 -

网站邮件头信息

邮箱注册,邮箱找回密码、RSS邮件订阅等功能场景,通过网站给自己发送邮件,从而让目标主动暴露他们的真实的IP,查看邮件头信息,获取到网站的真实IP。

-

国外主机解析域名

大部分 CDN 厂商因为各种原因只做了国内的线路,而针对国外的线路可能几乎没有,此时我们使用国外的DNS查询,很可能获取到真实IP。直接在境外服务器上执行:

1

ping xxx.com

-

配置不当导致绕过

在配置CDN的时候,需要指定域名、端口等信息,有时候小小的配置细节就容易导致CDN防护被绕过。

1

2

3案例1:为了方便用户访问,我们常常将www.test.com 和 test.com 解析到同一个站点,而CDN只配置了www.test.com,通过访问test.com,就可以绕过 CDN 了。

案例2:站点同时支持http和https访问,CDN只配置 https协议,那么这时访问http就可以轻易绕过。 -

LTM解码法

当服务器使用F5 LTM做负载均衡时,通过对

set-cookie关键字的解码真实ip也可被获取。例如:

Set-Cookie:BIGipServerpool_8.29_8030=487098378.24095.0000,先把第一小节的十进制数即487098378取出来,然后将其转为十六进制数1d08880a,接着从后至前,依次取四位数出来:0a.88.08.1d,最后依次把他们转为十进制数10.136.8.29也就是最后的真实ip。

旁站/C段查询

-

站长之家查询旁站:http://stool.chinaz.com/same

-

webscan:https://webscan.cc/

-

nmap等工具查询c段

1

2nmap -sP www.xxx.com/24

nmap -sP 192.168.1.*

目录信息收集

- AWVS爬取站点目录:Site Crawler站点目录爬取模块

- BURP爬取站点目录:Target的Site map模块。

- kali下的工具DirBuster:是一个多线程的基于Java的应用程序设计用于暴力破解Web 应用服务器上的目录名和文件名的工具

- 利用谷歌语法发现关键目录信息

网站指纹收集

-

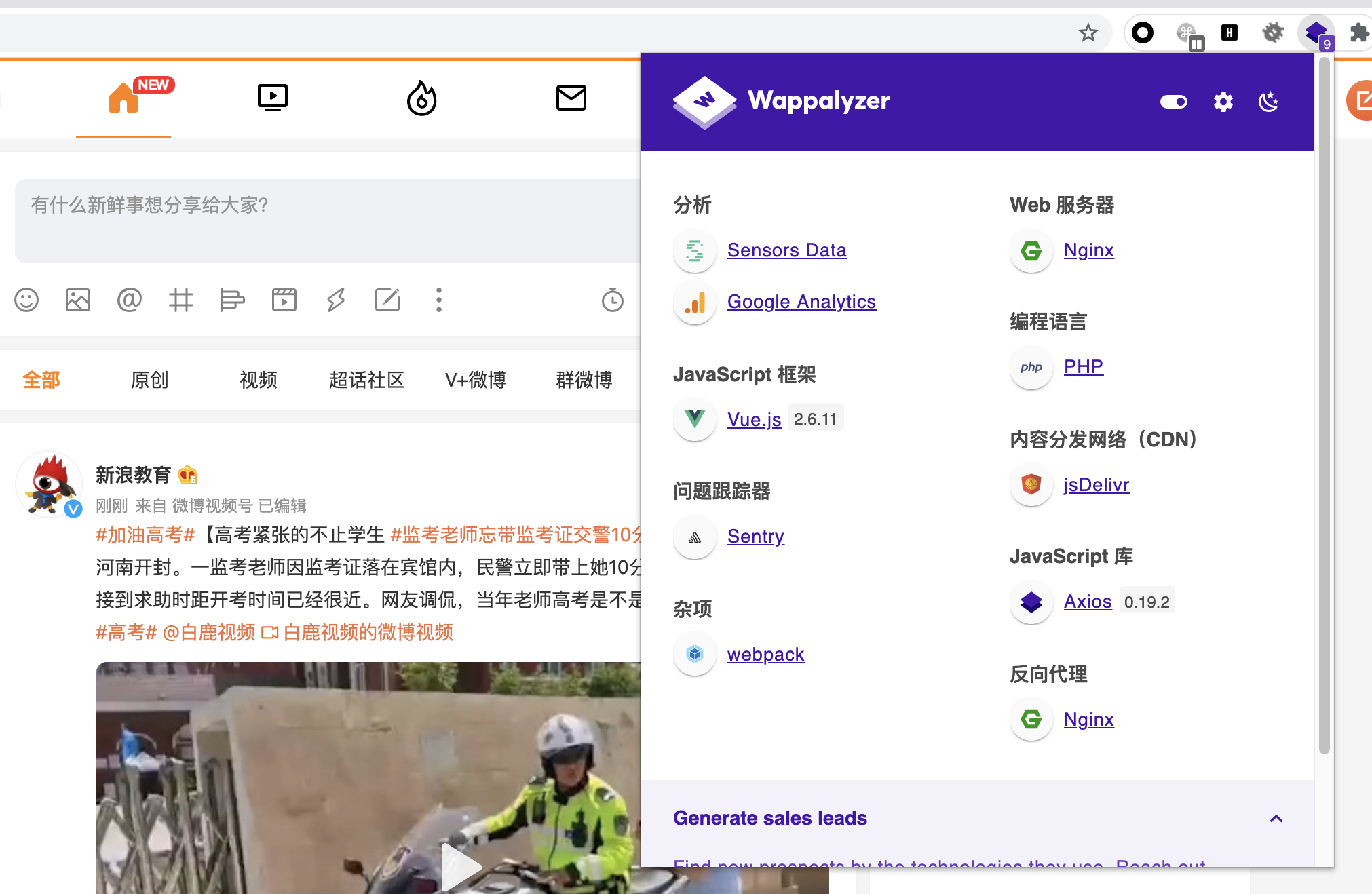

浏览器插件——Wappalyzer

-

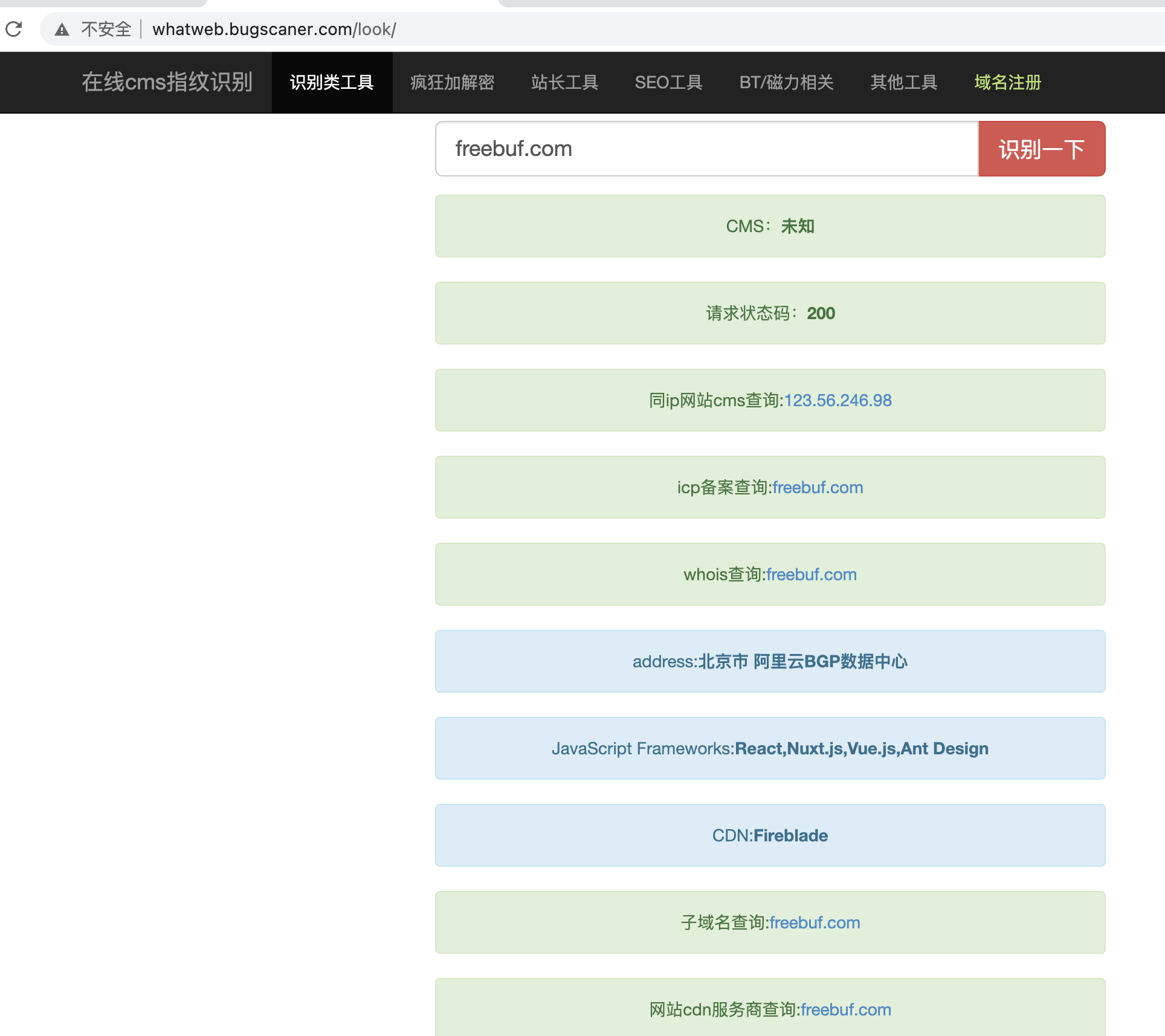

whatweb在线网站:http://whatweb.bugscaner.com/look/

-

Finger-P指纹识别:https://fp.shuziguanxing.com/#/

-

云悉指纹识别:https://www.yunsee.cn/

-

潮汐指纹识别:http://finger.tidesec.net/

-

通过有特点的默认路径来判断CMS

端口服务信息收集

- Nmap:被设计用来快速扫描大型网络,包括主机探测与发现、开放的端口情况、操作系统与应用服务指纹识别、WAF识别及常见安全漏洞。

- MASSCAN:masscan最大的优点就是扫描速度快。masscan与目标主机不建立完整的TCP连接,扫描者主机先向目标主机发送一个SYN请求连接数据包,目标主机会向扫描者主机回复一个SYN/ACK确认连接数据包,当扫描者主机收到目标主机发送回来的SYN/ACK确认连接数据包之后,扫描者主机向目标主机发送RST结束连接。选项–banners除外(因为要获取banner信息,必须要进行完整的三次握手)。

- 常见端口和服务

如果您喜欢此博客或发现它对您有用,则欢迎对此发表评论。 也欢迎您共享此博客,以便更多人可以参与。 如果博客中使用的图像侵犯了您的版权,请与作者联系以将其删除。 谢谢 !